Академия информационных систем

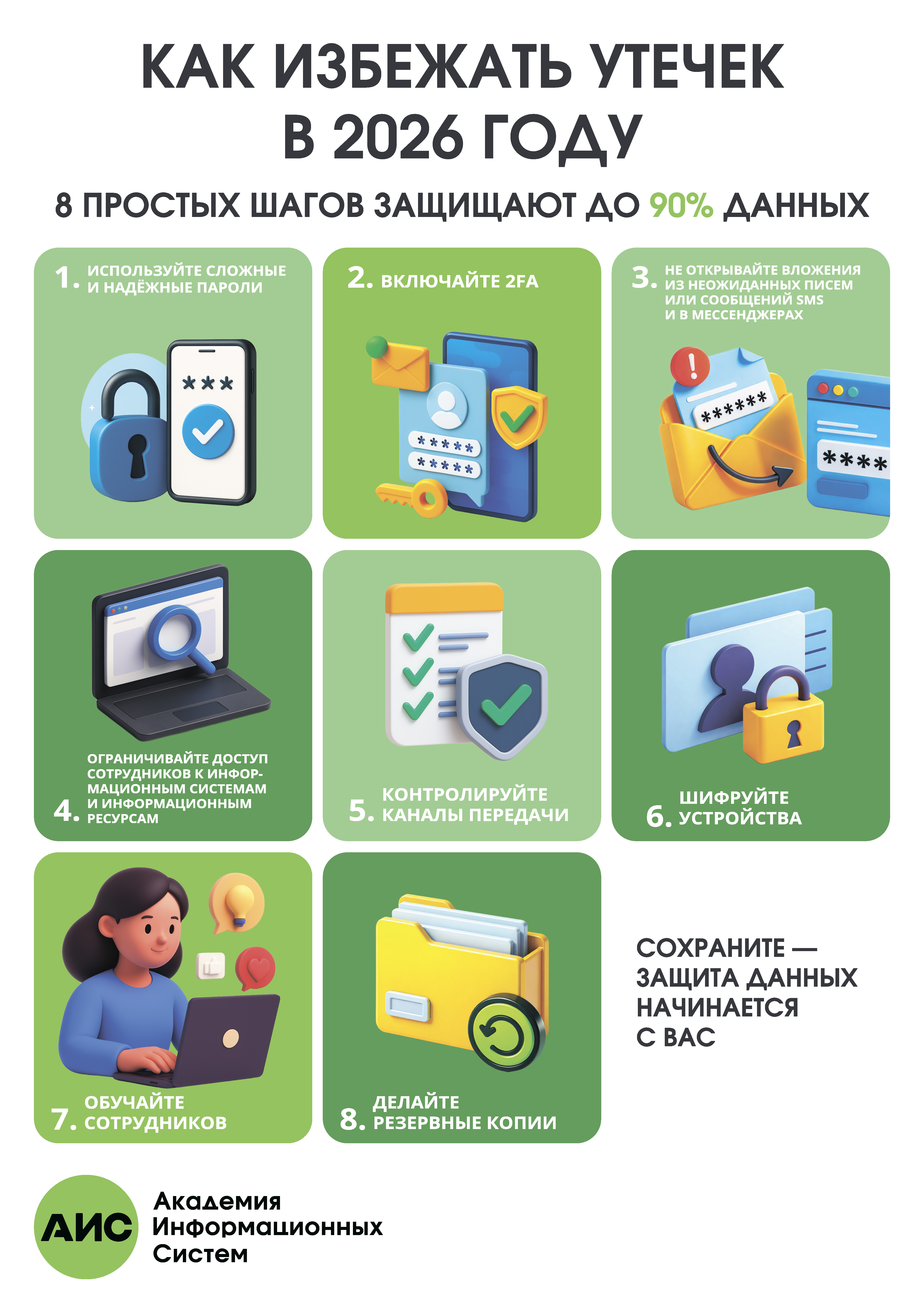

Как избежать типичных утечек в 2026 году

Памятка «Как избежать типичных утечек в 2026 году»

Инциденты информационной безопасности в 2025 году стали гораздо более частыми — 90% из них происходят из-за ошибок сотрудников.

Короткая памятка, которая помогает защитить бизнес и личные данные.

1. Используйте сложные и надёжные пароли

- минимум 12 символов

- буквы + цифры + спецсимволы

- желательно хранить в менеджере паролей или зашифрованном файле

- не используйте один и тот же пароль для разных сервисов

2. Включите двухфакторную авторизацию в личных приложениях

Самая частая защита сегодня — код из SMS. И самая частая атака тоже — украсть или выманить этот код.

Поэтому базовый шаг безопасности на 2026 год простой:

перейти с SMS на приложение-генератор одноразовых паролей: (Google Authenticator / Microsoft Authenticator / Яндекс Ключ)

Что это такое:

Аутентификатор — приложение на смартфоне (Google Authenticator / Microsoft Authenticator / Яндекс Ключ), которое показывает одноразовый код для входа. Код автоматически меняется примерно каждые 30 секунд. То есть вместо кода из SMS вы вводите код из приложения.

В настройках это часто называется TOTP — “одноразовый код на основе текущего времени”.

Почему это лучше, чем SMS:

SMS-код можно

— выманить (“я курьер/сотрудник банка, продиктуйте код по телефону…”)

— перехватить вредоносным приложением

— потерять вместе с номером при перевыпуске SIM

— подсмотреть, например, если вы забыли телефон на столе

А TOTP-коды генерируются прямо на смартфоне и не зависят от оператора — работают даже БЕЗ ИНТЕРНЕТА (важно, чтобы время на смартфоне было корректным).

Что важно знать:

Аутентификатор — не панацея! Если вы введёте код на поддельном сайте — вы сами отдадите его мошеннику!

Это классический прием фишинга: вас заманивают на поддельную веб-страницу → вы вводите там пароль + код → доступ к реальной странице украден.

Ключевые правила:

код вводим только там, куда зашли сами (в приложении или на сайте)

не вводим код “по ссылке из сообщения”

обязательно сохраните резервные коды восстановления — чтобы не потерять доступ при смене телефона.

Где включить в первую очередь:

- Почта (это ключ ко всем восстановлениям паролей)

- Госуслуги

- Мессенджеры

- Маркетплейсы

- Соцсети

3. Не открывайте вложения из неожиданных писем и/или сообщений sms/в мессенджерах

Даниэль Канеман в книге «Думай медленно… решай быстро» описал две системы мышления:

Система 1 — наш автопилот, который работает

• быстро, автоматически, на эмоциях

• реагирует, а не проверяет

• включена большую часть дня

Система 2 — наша логика

• медленно, вдумчиво, требует усилий

• замечает несоответствия

• включается, когда мы останавливаемся

Ловушка социальной инженерии – мошенники специально удерживают вас в режиме Системы 1:

Срочность: «Карту заблокировали!»

Страх: «Возбуждено дело»

Выгода: «Возврат 45 000 ₽»

Авторитет: «Пишет гендир / бухгалтерия / служба безопасности»

Идея простая: не дать Системе 2 включиться.

Что делать: 2 правила, которые реально работают

1. Видим триггер - включаем "СТОП"

Видите срочность / необычный канал / просьбу "сделай прямо сейчас" → пауза 10 секунд. Задача — переключиться в Систему 2.

2. Узнали по одному каналу - проверяем по второму

Проверяйте всегда другим способом:

• Письмо "от банка" → «зайдите в банк» вручную (через приложение/сайт), не по ссылке

• Сообщение "от руководителя" → перезвоните по рабочему номеру

• SMS "о посылке" → откройте сайт/приложение сами, а не из сообщения

Фишинг побеждают не моралью "будь внимательнее", а привычкой: остановился → проверил альтернативным каналом.

4. Ограничивайте доступ сотрудников к информационным системам и информационным ресурсам

- доступ только по необходимости

- удаление доступа в день увольнения

- ежеквартальная проверка прав

- Не храните рабочие данные в личных мессенджерах.

5. Контролируйте каналы передачи (распространения) информации

Что точно НЕ делать с информацией ограниченного доступа (служебная и коммерческая тайна, ПДн):

— Не пересылать ФИО/телефоны в личные мессенджеры.

— Не делиться паролями и учетными записями от внутренних сервисов.

— Не копировать базы «на флешку, диск/личный ноутбук/домашний файловый/медиа сервер».

— Не фотографировать экраны с данными.

Что делать:

— Спросить у ИТ/юристов разрешённые каналы.

— Если ситуация спорная — согласовать заранее, а не оставлять "на авось".

С 9 декабря 2024 в России действует ст. 272.1 УК РФ — её вводили, в том числе, чтобы прекратить работу сервисов «пробива» и ботов, торгующим персональными данными. Однако, юристы отмечают, что практику стали применять шире — в том числе к действиям сотрудников при небольших утечках и нарушениях регламентов. По данным МВД, за 10 месяцев 2025 г зарегистрировано 923 преступления по этой статье.

Примеры из практики (по сообщениям СМИ):

Кировская область (март 2025): передача записей с ПДн через мессенджер → уголовное дело.

Пермь (ноябрь 2025): фиксация данных должников на телефон с рабочего места → домашний арест.

Почему это важно для каждого, и свои привычки по работе с ПДн пора пересмотреть:

Юристы указывают, что для квалификации по 272.1 не всегда требуется доказывать «реальный вред» — иногда достаточно факта неправомерного доступа к ПДн.

6. Шифруйте устройства

По возможности включите шифрование дисков (или отдельных папок/директорий файловой системы) ноутбуков, телефонов и флешек.

7. Обучайте сотрудников

Короткие курсы, тестирование фишинговых атак, регулярные памятки → снижение риска инцидентов на 50–80%.

Академия информационных систем предлагает программы обучения, адаптированные под любые цели бизнеса, уровень подготовки сотрудников и отраслевую специфику — от базовой кибергигиены до специализированных программ для ИТ-, ИБ- и КРЭБ-специалистов.

8. Резервные копии

Храните копии в 2 местах: в облаке и в офлайн-хранилище (например, на флэш-накопителе, внешнем жестком диске, карте памяти и т.п.).

Регулярно проверяйте восстановление.

Итог

Применение этих восьми правил предотвращает до 90% всех утечек данных.

Как избежать утечек в 2026 году.pdf