Целевая аудитория

Курс предназначен для специалистов в сфере информационной безопасности, системных администраторов, руководителей ИТ-служб, архитекторов систем информационной безопасности, которые отвечают за защиту каналов связи при передаче информации ограниченного доступа, попадающей под действие закона 152-ФЗ и других НПА, между сегментами сложных распределенных сетей по публичным или выделенным каналам связи.

Программа

-

Обзор решений С-Терра

-

Технологии, стандарты и протоколы криптографической защиты информации

-

Построение защищенных виртуальных сетей на основе продуктов С-Терра между подсетями (Site-to-Site VPN)

-

Организация защищенного удаленного доступа (Remote Access VPN) на основе продуктов С-Терра

-

Организация отказоустойчивых решений на основе продуктов С-Терра

-

Централизованное управление и мониторинг с помощью продукта «С-Терра КП»

-

Диагностика и устранение неполадок VPN-соединений на примере «С-Терра Шлюз».

-

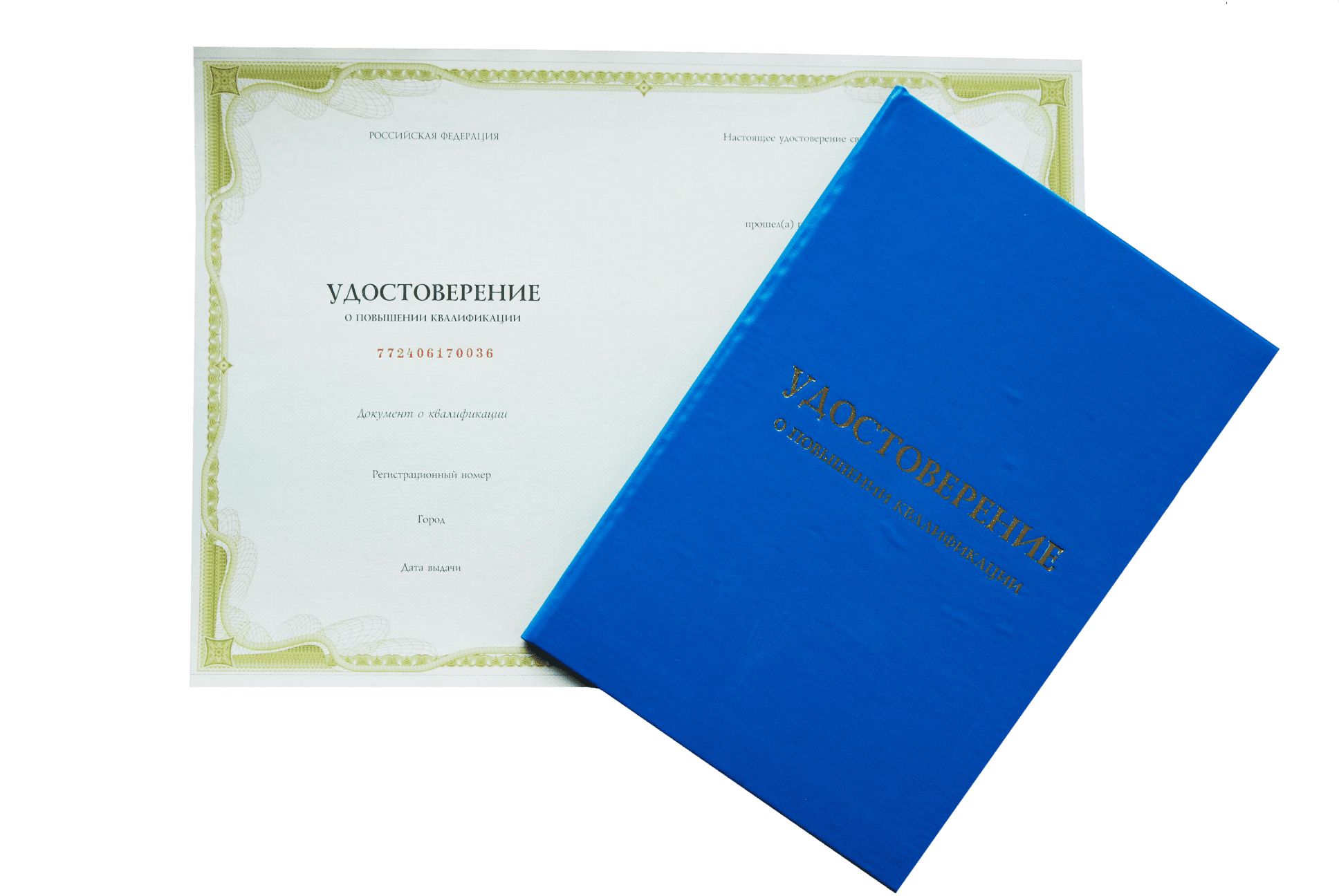

Итоговая аттестация