Академия информационных систем

Правонарушения в сфере компьютерной информации и их расследование. Практические аспекты

Описание

Основные задачи, решаемые в процессе обучения:

-

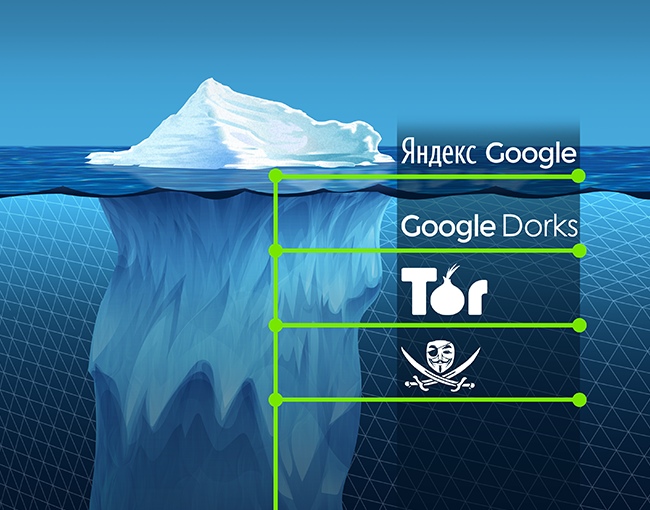

Углубление знаний в части вопросов правового регулирования информационной и компьютерной сфер общества;

-

Формирование у слушателей четкого понимания необходимости проведения в организации мероприятий по предотвращению и исключению инцидентов в сфере компьютерной информации;

-

Получение слушателями необходимых знаний по проведению мероприятий связанных с расследованием компьютерных инцидентов;

-

Формирование у слушателей навыков планирования действий по поддержанию и восстановлению работоспособности автоматизированных систем организации при возникновении компьютерных инцидентов;

-

Получение слушателями знаний в области эффективного взаимодействия с правоохранительными органами и специализированными организациями в процессе расследования компьютерных инцидентов и выявления виновных.

Целевая аудитория

Руководители и специалисты служб экономической и информационной безопасности, а также подразделений, участвующих в расследовании инцидентов в области информационных технологий.

Программа

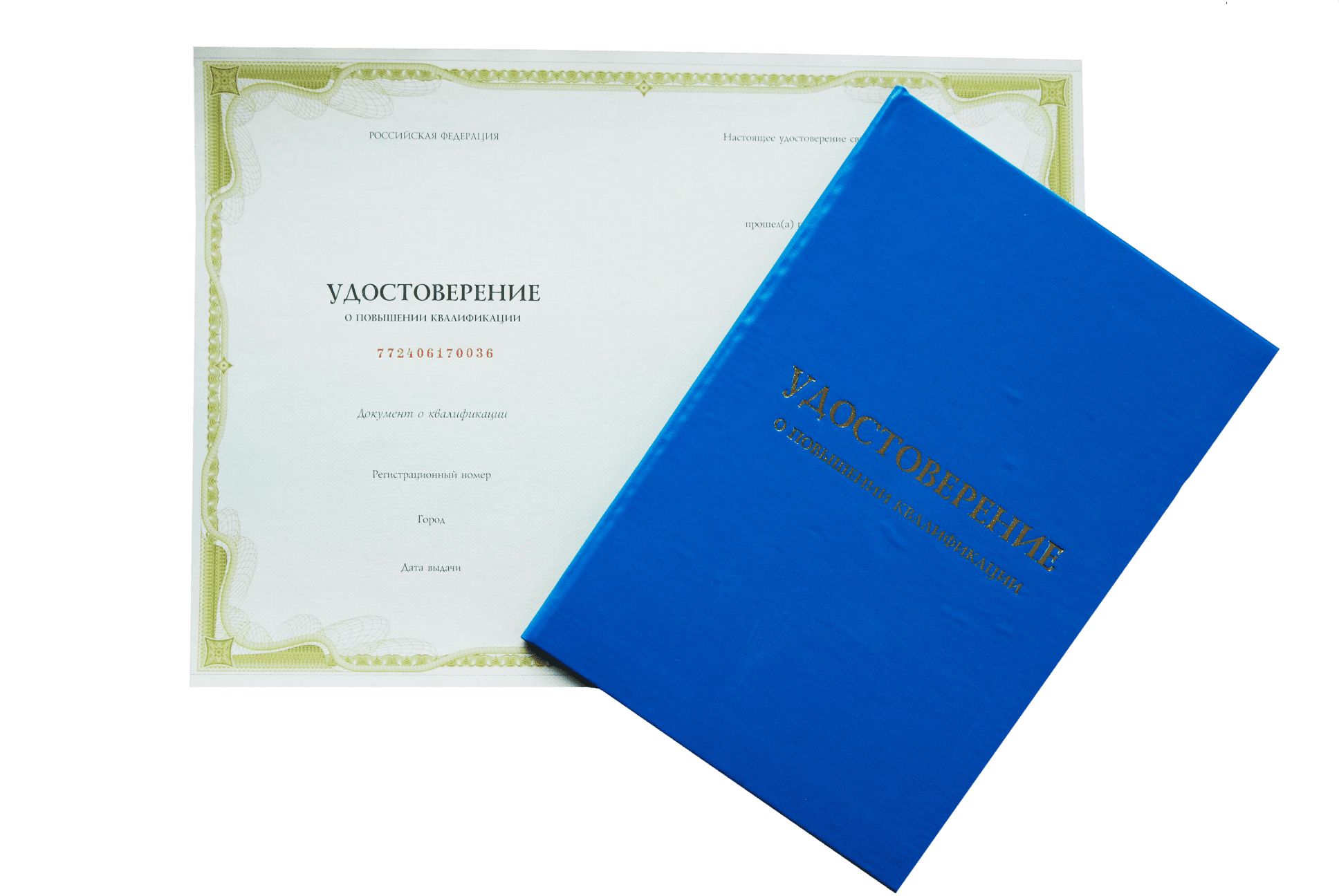

Удостоверение о повышении квалификации

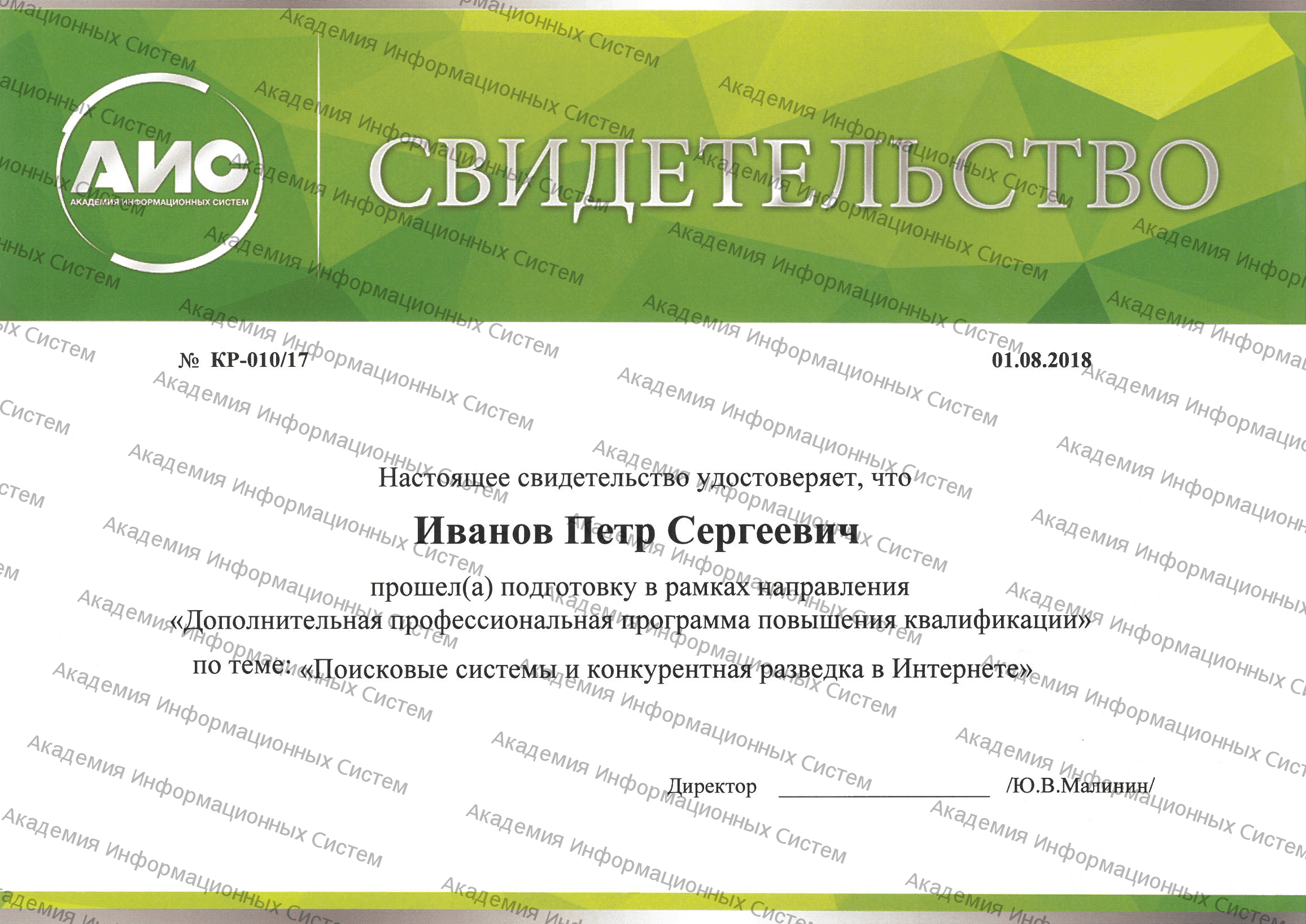

Свидетельство о прохождении обучения

Отзывы

Оставить отзывРекомендуемые курсы