Академия информационных систем

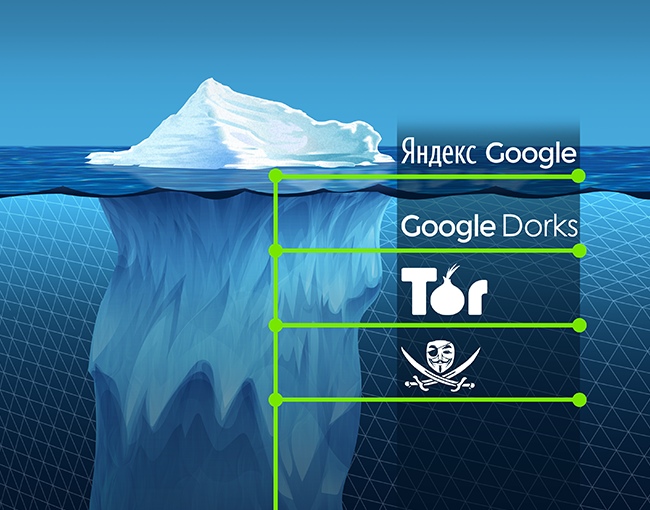

Базовый инструментарий разведчика

Целевая аудитория

Руководители и специалисты информационно-аналитических отделов, служб безопасности коммерческих и государственных организаций, отделов экономической и информационной безопасности и для всех, кто заинтересован в организации эффективной защиты и развития бизнеса.

Программа

-

Комплексное обеспечение информационной безопасности предприятия

-

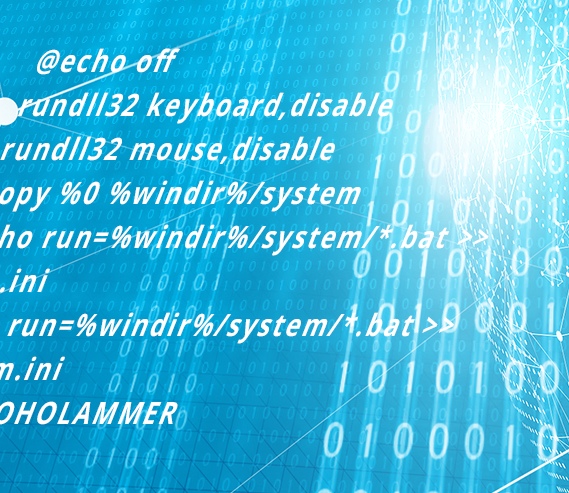

Программно-технические средства обеспечения ИБ

-

Активные операции и информационное противодействие в Интернете

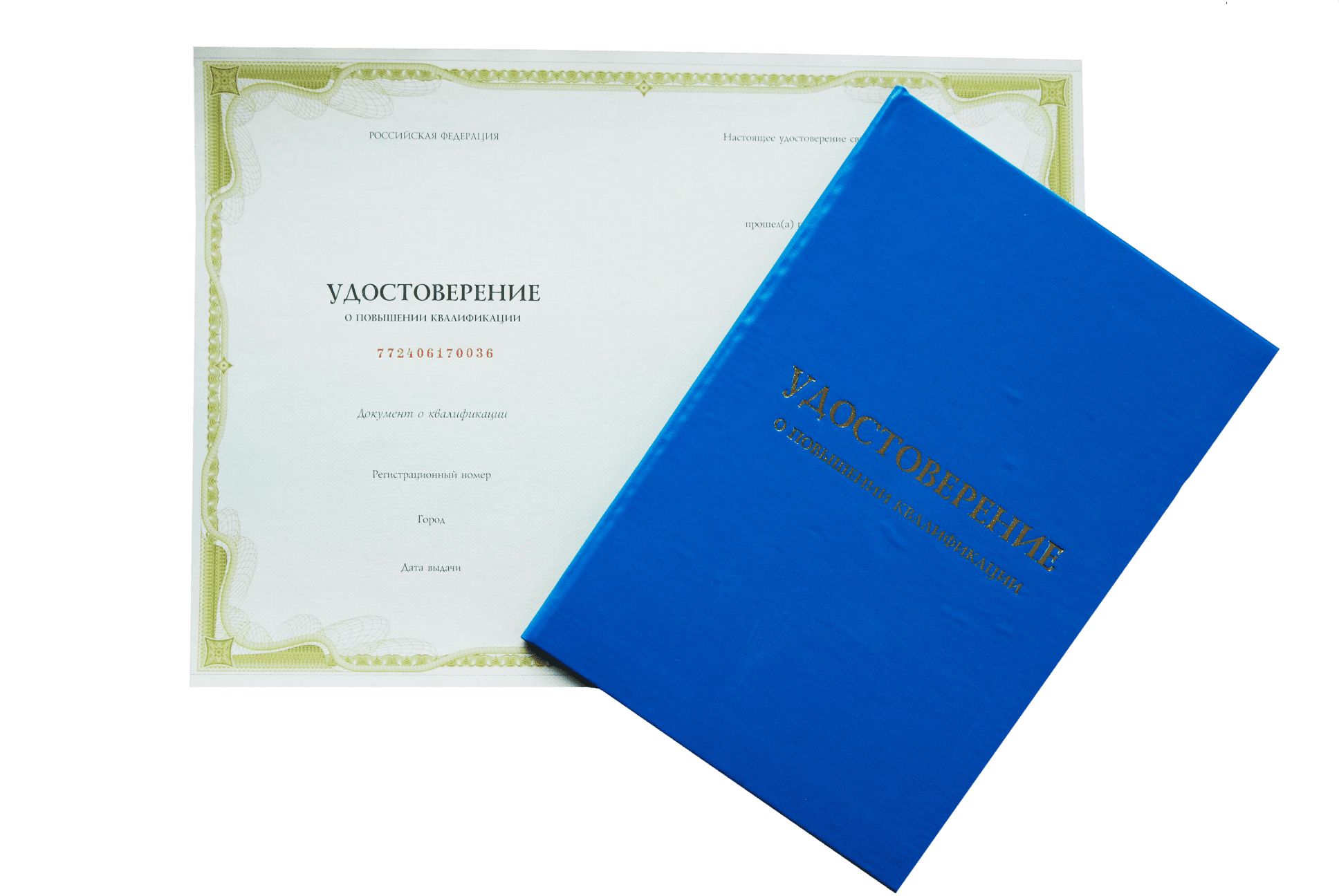

Удостоверение о повышении квалификации

Даты ближайшей группы:

04 - 06 Марта 2026 г.

Стоимость

54 900 руб.

Рекомендуемые курсы